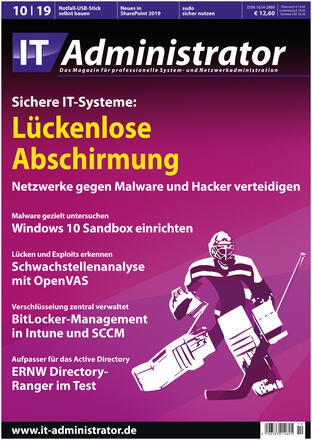

10/2019: Sichere IT-Systeme

Firmen stecken in einer Zwickmühle: Einerseits verschärfen die Gesetzgeber in Deutschland und Europa laufend die Anforderungen an die Datensicherheit und den Datenschutz. Andererseits gehen Cyberkriminelle mit immer ausgefeilteren Methoden auf Unternehmensnetze los. Wie Sie als Administrator Ihre IT-Systeme schützen können, zeigt die Oktober-Ausgabe des IT-Administrator. Darin erfahren Sie unter anderem, was das neue Windows Defender Application Control zu bieten hat und wie Sie sich auf Schwachstellenjagd mit OpenVAS begeben. In den Tests beweist die Web Application Firewall von Airlock ihr Schutzpotenzial.

Ab dem 4. Oktober finden Sie das Heft am Kiosk. Oder Sie bestellen die IT-Administrator-Ausgabe zu sichere IT-Systeme in unserem Online-Shop. Mit einem Probeabo machen Sie sich zum günstigen Preis einen umfassenden Eindruck vom IT-Administrator.