Network Access Control mit IEEE 802.1X und Zertifikaten

Hartes Türregime

Es ist ein Kreuz mit den Ethernet-Ports: Hängt an dem Kabel aus der Bürodecke nun das Produktivnetz oder das Test-Segment? Der Kollege vom anderen Ressort will am Notebook eine Anwendung vorführen, braucht aber Zugriff auf das Netz seiner Abteilung. Bisher blieb geplagten Anwendern dann nur ein Anruf im Serverraum mit der Bitte, doch schnell den einen oder anderen Switchport in ein neues Netz umzupatchen.

Sicherheitsbeauftragte und Admins haben zusätzliche Sorgen: Wer kann schon ausschließen, dass in einem Büro mit regem Besuchsverkehr ein Gast sich nicht – sei es unabsichtlich oder mit Vorsatz – in das Allerheiligste des Firmennetzes einklinkt? MAC-based Port Authentication ist da ein wenig wirksamer Schutz – zu einfach sind MAC-Adressen abgehört und gefälscht, vom Alptraum der Verwaltung durch den Administrator mal ganz abgesehen.

So überrascht es, dass die Client-Authentifizierung nach IEEE 802.1X nach wie vor ein Schattendasein fristet [1] . Viele schreiben den Standard der Wireless-Welt zu und wissen gar nicht, dass sich damit schon seit einiger Zeit eine einfache Form von Network Access Control (NAC) bewerkstelligen lässt: Zugangskontrolle für Geräte am Netzwerk – noch lange bevor Login-Bildschirm oder Webbrowser gestartet sind [2] .

Über Ethernet ausweisen

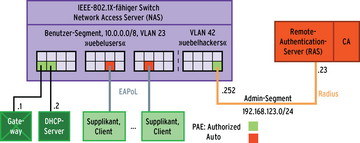

Dabei spielt ein IEEE 802.1X-fähiger Switch eine wichtige Rolle. Er ist der Network Access Server (NAS). Bevor er überhaupt irgendwelchen Datenverkehr über einen seiner Ports – der Standard nennt sie Port Access Entity (PAE) – zulässt, muss das anfragende Gerät – also in der Regel ein Desktop oder Notebook – seine Berechtigung nachweisen. Das passiert über das Extensible Authentication Protocol (EAP) auf dem Verbindungslayer. Das anschlusssuchende Gerät betreibt dazu einen Client, den Supplikanten, der einen Ausweis in Form eines speziellen Ethernet-Frame vorlegt, das EAPoL heißt.

EAP erlaubt eine Vielzahl an Berechtigungsnachweisen, als praktisch haben sich in diesem Umfeld X.509v3-Client-Zertifikate erwiesen: Sie haben einen hohen kryptographischen Standard, vermeiden zu einfache Passwörter und lassen sich sowohl einzeln als auch in größerer Zahl bei Bedarf in einer PKI verwalten. Dazu kommt noch, dass sie sich mit einem Token gut schützen lassen und auch anderen Anwendungen noch von Nutzen sind, etwa einem VPN.

Die Proktokollerweiterung dazu heißt EAP-TLS [3] . Neben der Authentisierungsmethode, die wie bei einem SSL-Webserver funktioniert, gibt es theoretisch eine Reihe weitere, etwa One Time Password (OTP), Protected EAP (PEAP) oder getunneltes TLS (TTLS).

Gutes Gespann

Kommt eine EAP-Anfrage vom Typ

»EAP-Response/Identity«

beim Switch an, leitet dieser sie zu einem Remote-Access-Server (RAS) weiter. Der kennt alle Berechtigten und teilt dem Switch das Ergebnis der Prüfung mit. War sie erfolgreich, öffnet der Switch die PAE und der Client holt sich beispielsweise eine IP-Adresse per DHCP oder konfiguriert sein Interface statisch (siehe Abbildung 1). Das Tandem aus Switch und RAS-Server kann aber noch mehr: Beherrscht der erste IEEE 802.1q, darf der andere zum Beispiel ein VLAN mitteilen, in das der Switch den Antragsteller steckt.

Abbildung 1: Die Zugangsberechtigung bei IEEE 802.1X erhält ein beantragender Client (Supplikant), indem er über Bande spielt: Er sendet per EAP-TLS einen Antrag an den Switch, der legt ihn per Radius-Anfrage einem RAS-Server vor. Nickt der die Anfrage ab, schaltet der Switch die zugehörige Port Access Entity (PAE) frei.

Abbildung 1: Die Zugangsberechtigung bei IEEE 802.1X erhält ein beantragender Client (Supplikant), indem er über Bande spielt: Er sendet per EAP-TLS einen Antrag an den Switch, der legt ihn per Radius-Anfrage einem RAS-Server vor. Nickt der die Anfrage ab, schaltet der Switch die zugehörige Port Access Entity (PAE) frei.