Installation

Für die Installation des Provisioning Service sind einige Grundvoraussetzungen im Netzwerk zu schaffen. Einen TFTP-Server liefert Citrix gleich mit, es ist jedoch auch der Einsatz eines eigenen TFTP-Servers möglich. Weiter wird ein DHCP-Server benötigt, damit die Target Devices beim Booten eine IP-Adresse erhalten, über die sie die Verbindung zum Streaming-Dienst aufbauen. Der DHCP-Server wird auch benötigt, wenn von CD gebootet wird, da hier nur das Boot-Image von der CD kommt – das Betriebssystem selbst wird dann schon gestreamt.

Die Installation der Provisioning Services selbst ist dank eines Wizard relativ einfach. Auf dem Target Device arbeitet ein spezieller Festplatten-Treiber, der dem Betriebssystem die über das Netzwerk verbundene virtuelle Disk als lokales Medium präsentiert. Dafür wird ein proprietäres Protokoll verwendet, das so ähnlich arbeitet wie iSCSI. Es soll jedoch effizienter und fehlertoleranter sein. Geht im laufenden Betrieb die Netzwerkverbindung verloren, bleibt das Target Device in einem eingefrorenen Zustand stehen und stürzt nicht ab. Sobald die Verbindung wieder da ist, läuft das System weiter. Damit sich Streaming Traffic und der normale Netzwerkverkehr nicht in die Quere kommen, empfiehlt sich ähnlich wie in einem iSCI-SAN für die Anbindung der Target Devices zum Provisioning Server ein eigenes Subnetz oder VLAN.

Konfiguration der Provisioning Services

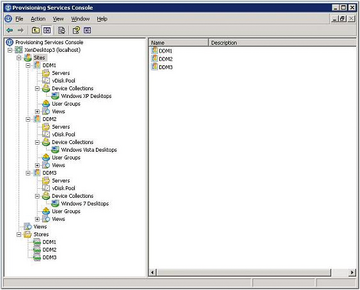

Nach der Installation der Provisioning Services und der Vorbereitung der Infrastruktur kann man mit der Konfiguration über die Provisioning Services Console (PSC) ( Abbildung 2 ) beginnen. Die vDisk kann dabei in folgenden Modi betrieben werden:

Abbildung 2: Die Citrix Provisioning Service Console listet die Sites, Servers und Collections einer Farm.

Abbildung 2: Die Citrix Provisioning Service Console listet die Sites, Servers und Collections einer Farm.

- Private Image

- Standard Image

- Difference Image

Das Private Image wird beispielsweise genutzt, um als Administrator Änderungen in die vDisk einzubinden, wie etwa das Einspielen neuer Software oder Updates. Hierbei hat lediglich ein einzelnes Target Device Schreib-/Lesezugriff auf die vDisk-Datei.

Der Modus Standard-Image gewährt mehreren Target Devices lesenden Zugriff auf die vDisk. Hier muss der Admin zusätzlich noch einen Cache Typ wählen. In der Praxis hat sich gezeigt, dass die sicherste und performanteste Lösung der Cache auf der lokalen Festplatte ist. In diesem Modus leitet der Festplattentreiber alle Schreibzugriffe in den lokalen Cache um, der bei einem Neustart des Systems verworfen wird, sodass alle Änderungen wieder verloren gehen. Dieser Modus ist also perfekt für Terminalserver geeignet, da die User hier nach einem Neustart immer wieder ein frisches System erhalten.

Einen Mittelweg bietet der differenzielle Modus. Hier bleibt der Cache bei einem Reboot erhalten und wird erst verworfen, wenn der Administrator eine neue Version der vDisk veröffentlicht. Dies hat den Vorteil, dass etwa Virensignatur-Updates bei einem Neustart nicht verloren gehen. Im Standard-Modus müssten diese nach jedem Neustart aktualisiert werden, denn fest hinterlegen ließen sie sich sonst nur im Private Mode.

Wer ein bereits mit Hyper-V virtualisiertes System streamen möchte, der kann die schon vorhandene VHD-Datei verwenden. Ansonsten gibt es verschiedene Tools, um virtuelle oder auch physische Systeme in eine VHD-Datei zu konvertieren. Auch die Erstellung und Installation eines komplett neuen Systems in einer VHD-Datei ist natürlich überhaupt kein Problem.