Workshop: Netzwerkverkehr mit SmartSniff & Co. untersuchen

Schlau schnüffeln

Jeder Netzwerk-Administrator sollte sich die drei in diesem Beitrag vorgestellten Tools SmartSniff [1], SniffPass [2] und Open Visual Trace Route [3] genauer ansehen. Denn mit wenig Aufwand lassen sich mit den Werkzeugen umfangreiche Aussagen und Diagnosen vornehmen. Nicht zuletzt in WLANs kommen Sie eventuellen Fehlern bei der Konfiguration, die die Sicherheit beeinträchtigen, schnell auf die Spur. Zusätzlich zu den genannten Tools gehen wir auch noch auf Microsoft Message Analyzer ein, den Nachfolger von Microsoft Netzwerk Monitor (NetMon) 3.4.

Während SmartSniff Netzwerke und Pakete mitschneidet, ähnlich wie Wire-Shark und Microsoft Message Analyzer, zeigt SniffPass die Übertragung unverschlüsselter Kennwörter auf einem Computer oder im Netzwerk an. Die Open Source-Lösung Visual Trace Route bringt wiederum die einzelnen Hops von Netzwerkpaketen auf den Bildschirm, inklusive deren Zielen im Internet. Das Tool fängt also nicht nur Pakete ab, sondern visualisiert auch deren Weg auf einem Globus.

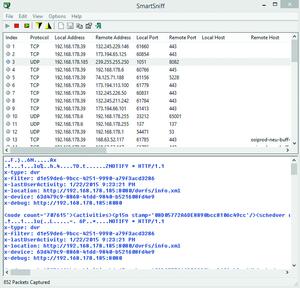

Netzwerk-Analyse mit SmartSniff

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.