Workshopserie: DirectAccess unter Windows Server 2012 R2 (2)

Das richtige Fundament

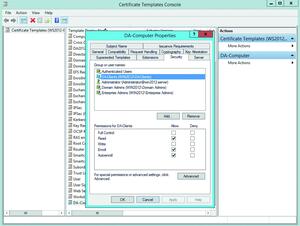

Für unser Beispielszenario verwenden wir als DirectAccess-Clients Windows 7- und 8-Rechner. Aus diesem Grund müssen wir die Konfiguration des DirectAccess-Servers mit dem erweiterten Assistenten durchführen, damit wir alle notwendigen Konfigurationseinstellungen vornehmen können. Unsere DirectAccess-Infrastruktur für diesen Workshop setzt sich wie folgt zusammen:

- Windows Server 2012 R2 DirectAccess-Server mit einer Netzwerkschnittstelle und einer privaten IPv4-IP-Adresse hinter Forefront TMG.

- Forefront TMG Server als Edge-Firewall zur Veröffentlichung des DirectAccess-Servers und der Certificate Revocation List (CRL).

- Windows 7 und Windows 8.1 als DirectAccess-Clients.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.