ClamAV und Squid

Eine der populärsten Techniken, ein Bot-Netz aufzubauen, ist die so genannte Drive-by-Attacke. Der Angreifer platziert dabei infizierte Inhalte auf einer Website oder einem Ad-Server und infiziert so viele (Windows-)Clients. Mit Squid als Webproxy können Sie dem vorbeugen ( Abbildung 1 ). Squid 3.0 hat Support für ICAP (Internet Content Adaptation Protocol, [5] ), was etwa so funktioniert wie Milter für Sendmail, es also erlaubt, die Filter-Verarbeitung auf einen anderen Server auszulagern. Um ICAP bei Squid zu aktivieren, verwenden Sie beim Kompilieren die passende Option:

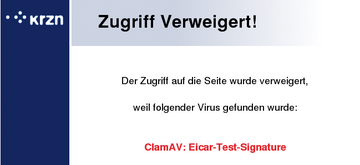

Abbildung 1: ClamAV versperrt bei einer Proxy-Konfiguration dem User den Zugriff auf eine Webseite mit einer Testsignatur.

Abbildung 1: ClamAV versperrt bei einer Proxy-Konfiguration dem User den Zugriff auf eine Webseite mit einer Testsignatur.

./configure --enable-icap-client

Das ist allerdings erst die halbe Miete, denn Sie brauchen zusätzlich noch einen ICAP-Server für ClamAV. Zurzeit gibt es nur C-ICAP, das auf Linux und BSD-Systemen läuft. Die Website zu C-ICAP verrät alle nötigen Schritte, um es zusammen mit Squid zu verwenden [6] . Wer eine kommerzielle Antiviren-Lösung sucht, sollte bei der Auswahl stets im Hinterkopf behalten, dass eine ICAP-Anbindung für den beschriebenen Zweck recht praktisch ist.

Selbst wenn Sie nun E-Mail und Web gegenüber Schädlingen abgesichert haben, bleibt immer noch der – im Übrigen sehr verbreitete – Angriff von innen.

Böse Diskette

Wenn jemand einen USB-Stick mit einer infizierten Datei mit in die Firma bringt und speichert sie auf dem Fileserver, kann sich ein Virus sehr leicht ausbreiten. Besser ist es, wenn der Fileserver selbst nach Viren scannt. Das Samba-Vscan-Modul [7] stattet den Samba-Server mit diesen Fähigkeiten aus. Bei einem Zugriff auf eine infizierte Datei, blockiert er sofort den Zugriff – so zumindest in der Theorie.

Wer eine (virtuelle) Maschine zum Virenscannen abstellen kann, sollte einen Blick auf Copfilter [8] werfen. Oder gleich IPcop verwenden, dem Copfilter als Paket beiliegt.

Infos

- Charly Kühnast, Daniel van Soest, "Virenscanner und Content-Filter mit Active-Directory": ADMIN 04/2009, S. 96

- Dag Wieers ClamAV packages: http://dag.wieers.com/rpm/packages/clamav/

- Virus Filtering with Postfix and ClamAV: http://www.debian-administration.org/articles/259

- Clam SMTP: http://memberwebs.com/stef/software/clamsmtp/

- ICAP: http://en.wikipedia.org/wiki/Internet_Content_Adaptation_Protocol

- C-ICAP-Server: http://c-icap.sourceforge.net/install.html

- Open Antivirus: http://www.openantivirus.org/projects.php

- Copfilter: http://www.copfilter.org/

- IPCop: http://sourceforge.net/apps/trac/ipcop/wiki

Virenabwehr mit ClamAV

Viren und andere Schadsoftware gehen mit Spam meist Hand in Hand. Für eine wirksame Vorsorge bietet sich der Open-Source-Scanner ClamAV an, der mit Postfix Hand in Hand arbeiten kann.