ADMIN-Tipp: Truecrypt-Alternativen

Seit das Truecrypt-Projekt seine Entwicklung eingestellt hat, gibt es eine benutzerfreundliche Open-Source-Software zur Verschlüsselung von Benutzerdaten weniger. Zwar gibt es einige Überlegungen, das Projekt als Fork weiterzuführen, doch das wird durch die eigentümliche Truecrypt-Lizenz erschwert, die etwa verbietet, einen Ableger mit einem ähnlich lautenden Namen zu versehen. Mittlerweile bieten Thomas Bruderer und Joseph Doekbrijder den Code des letzten vollwertige Truecrypt-Release auf der Website truecrypt.ch zum Download an und berichten dort über weitere Entwicklungen unter dem Motto "Truecrypt darf nicht sterben."

Zumindest für Linux-Anwender gibt es eine ganze Reihe von Alternativen zur Truecrypt-Verschlüsselung. So bieten heute die meisten Linux-Distributionen an, ohne großen Aufwand ganze Partitionen wie etwa das Home-Verzeichnis von Benutzern zu verschlüsseln. Von Hand lässt sich das mit dem DMCrypt-Subsystem und LUKS (Linux Unified Key Setup) bewerkstelligen, über das der ADMIN-Artikel " Verschlüsselung von Block-Devices " mehr verrät.

Eine Alternative mit Truecrypt-Kompatibilität ist das Programm "tcplay", das von DragonFly BSD stammt und auf Linux portiert wurde. Beispielsweise auf Ubuntu lässt es sich einfach mit dem Paketmanager installieren.Wer eine existierende Truecrypt-Datei mounten möchte, kann das in wenigen Schritten erledigen: ein freies Loop Device finden und der Datei zuweisen und mit dem Device Mapper mappen, schließlich mounten:

sudo losetup -f sudo losetup /dev/loop4 truecryptdata sudo tcplay -m truecryptdata -d /dev/loop4 Passphrase: All ok! sudo mount /dev/mapper/truecryptdata /media/truecryptdata

Um eine Datei als neuen Container für verschlüsselte Daten zu verwenden, legt man sich zum Beispiel mit "truncate" eine Datei der gewünschten Größe an:

truncate -s 50m mysecurestore

Nun wird die Datei als Loop Device gemappt, um sie als Container nutzen zu können. "losetup -f" verrät, mit Root-Rechten ausgeführt, welches Loop Device verfügbar ist:

$ sudo losetup -f /dev/loop4 $ sudo losetup /dev/loop4 mysecurestore

Ein verschlüsseltes Volume legt "tcplay" dann mit folgendem Aufruf im Loop Device an:

$ sudo tcplay -c -d /dev/loop4 -a whirlpool -b AES-256-XTS Passphrase: Repeat passphrase: Summary of actions: - Completely erase *EVERYTHING* on /dev/loop4 - Create volume on /dev/loop4 Are you sure you want to proceed? (y/n) y Securely erasing the volume... This process may take some time depending on the size of the volume Creating volume headers... Depending on your system, this process may take a few minutes as it uses true random data which might take a while to refill Writing volume headers to disk... All done!

Jetzt können Sie die Datei wie eine bestehende Truecrypt-Datei oder -Partionen über den Linux Device Mapper mappen, formatieren und schließlich mounten:

sudo tcplay -m mysecurestore -d /dev/loop4 sudo mkfs.ext4 /dev/mapper/mysecurestore sudo mount /dev/mapper/mysecurestore /media/mysecurestore

Um die verwendeten Ressource wieder freizugeben, bindet man das Dateisystem aus, entfernt das Mapping und gibt das Loop Device frei:

sudo umount /media/mysecurestore sudo dmsetup remove mysecurestore sudo losetup -d /dev/loop4

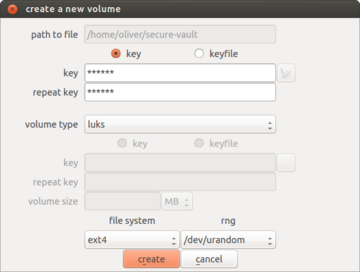

Eine Alternative zu "tcplay" ist das Tool "cryptsetup", das ebenfalls mit Truecrypt-Volumes umgehen kann und in etwa so zu verwenden ist wie "tcplay". Eine Erleichterung für GUI-Anwender ist das grafische Frontend " zulucrypt ", das die hier gezeigte Funktionalität umfasst, aber in einer bequemen GUI verpackt. Hat man es von der Website heruntergeladen, braucht man noch mindestens das Tool CMake sowie die Bibliotheken "libblkid-dev", "libcryptsetup-dev" und "libgcrypt20-dev" (Ubuntu), um es zu übersetzen. Das Anlegen eines Container-File gestaltet sich dann etwas einfacher über den folgenden Dialog: