Windows-Clients mit Defender Firewall absichern

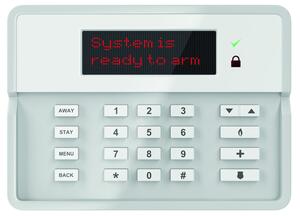

Scharf schalten in fünf Minuten

Die Windows-Firewall wurde bereits mit Windows XP Service Pack 2 eingeführt. Sie hat mit Vista eine komplette Überarbeitung erfahren und ist technisch sowie optisch seitdem nahezu gleich geblieben. Die letzte Veränderung kam mit Windows 10 Build 1709: Die Windows-Firewall ist nun Mitglied der Defender-Familie und heißt jetzt offiziell Windows Defender Firewall.

Zugriff auch intern beschränken

Bislang kommt die Schutzfunktion einer Firewall meist nur extern zum Einsatz: Sobald ein Client das Haus verlässt, hat er die Zugbrücke hochgezogen und den Burggraben dürfen nur noch Anwendungen passieren, für die es eine Ausnahmeregel gibt. Sobald es sich jedoch um das interne Netzwerk beziehungsweise das Active Directory handelt, fällt bei einem Blick in die aktuelle Netzwerkkonfiguration auf, dass die Firewall ausgeschaltet ist.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.