Best Practices Active Directory Security

Nach außen abgeschottet

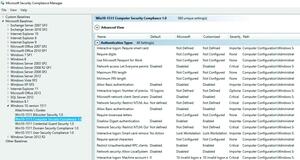

Um das Active Directory (AD) optimal abzusichern, sollten sich auch kleine und mittelständische Unternehmen an Enterprise-Umgebungen orientieren. Diese sorgen in den meisten Fällen für deutlich mehr Sicherheit in der AD-Umgebung. Microsoft selbst gibt ausführliche Anleitungen zur Absicherung seines Verzeichnisdiensts. Im TechNet [1] etwa zeigt Microsoft, welche Schritte Sie durchführen sollten, um das Active Directory möglichst sicher zu betreiben.

Wissbegierige Eindringlinge

Wenn Angreifer in ein Netzwerk eindringen, geschieht dies normalerweise über einen einzelnen Endpunkt. Sobald dieser Endpunkt, zum Beispiel ein unsicherer PC, Server, Router oder anderes Netzwerkgerät, übernommen wurde, gilt es für den Kriminellen, Informationen über das Netzwerk zu sammeln. Denn nur mit ausreichend Informationen kann er auch den Rest des Netzwerks effizient ausspähen oder weitere Angriffe durchführen. Dieses Ausspähen wird auch Reconnaissance, kurz "recon" genannt.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.