Security-Token für den mobilen Einsatz

Schlüsselsafe

Geht es um mobile IT, lautet oft der erste Wunsch von Mitarbeitern, Zugriff auf ihre E-Mail-Kommunikation zu erhalten, bestenfalls von überall. Als Verantwortlicher der IT-Abteilung lässt sich diesem Wunsch entsprechend schnell eine technische Möglichkeit anbieten. Diese ist in Zeiten von kostenlosen TLS-Zertifikaten ohne große Umwege auch mit entsprechender Verschlüsselung abgesichert.

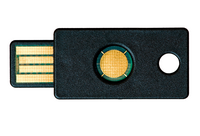

All das hilft aber nicht, wenn die E-Mails selbst mit einer Ende-zu-Ende-Verschlüsselung versehen sind. Der Zugriff ist dann nur auf das Chiffrat möglich. Den privaten Teil des Schlüsselpaares auf ein mobiles Gerät zu speichern, lässt sich nicht immer mit der Unternehmensrichtlinie in Einklang bringen. Abhilfe schaffen hier Hardware-Token, die den privaten Schlüssel sicher in ihrem Inneren ablegen. Ein bekannter Vertreter dieser Security-Token ist Yubikey [1], der seit 2007 von der Firma Yubico vertrieben wird.

Die Alternative namens Nitrokey [2] basiert im Gegensatz zu Yubikey auf quelloffener Software. Für den Einsatz auf Android-Mobiltelefonen eignet sich vor allem Yubikey Neo, das mittels NFC eine kontaktlose Nutzung ermöglicht. Andere

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.