SOHO-WLAN-Router sind durchweg unsicher

Schwachstellen

Small- und Home -Office-WLAN-Router sind heute ein Grundbestandteil der Netzwerke von Millionen Konsumenten. Sie sind häufig der einzige Ein- und Ausgang eines Heimnetzwerks, sie verwalten Domains und die Namens-auflösung, haben Firewall-Funktionen, weisen dynamisch Adressen zu und kümmern sich natürlich um das Routing. Ihre weite Verbreitung und die ins Auge gefasste Zielgruppe Computer-unerfahrener Anwender erzwingt eine sehr einfache Bedienung und schlüsselfertige Lösungen.

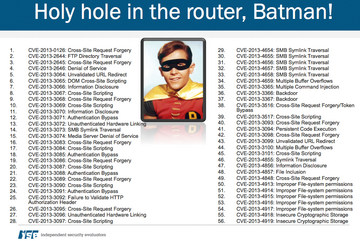

Unsere Untersuchungen haben 56 bisher unbekannte Schwachstellen in SOHO-Geräten aufgedeckt ( Abbildung 1 ), was eindrucksvoll beweist, dass der große Funktionsumfang dieser Router (zum Beispiel SMB, NetBIOS, HTTP(S), FTP, UPnP und Telnet) mit erheblichen Sicherheitsproblemen erkauft wird. Die Integration besonderer Services in diese Router schafft Angriffsflächen, die böswillige Angreifer ausnutzen können, um das Betriebssystem des Routers zu kompromittieren und einen Fuß in die Tür zum Netzwerk des Opfers zu bekommen.

Abbildung 1: Die Liste bisher unerkannter Schwachstellen in SOHO-Routern, die die Independent Security Evaluators aufgedeckt haben.

Abbildung 1: Die Liste bisher unerkannter Schwachstellen in SOHO-Routern, die die Independent Security Evaluators aufgedeckt haben.

Sobald ein Router kompromittiert wurde – egal ob im SOHO-Bereich oder anderswo – wird ihn der Angreifer benutzen, um sich eine Man-in-the-Middle-Position für ausgeklügeltere Attacken gegen alle Benutzer in der Domain des Routers zu verschaffen. Das beinhaltet Sniffing und das Umleiten des Netzwerk-Traffics, das Vergiften der DNS-Resolver, DoS-Attacken und die Übernahme von Servern. Noch schlimmer dabei ist, dass diese Router oft auch Firewalls sind und die erste und letzte Verteidigungslinie des lokalen Netzes bilden. Daher hat der Angreifer nach der Kompromittierung des Routers uneingeschränkten Zugriff auf alle lokalen Hosts, die die Firewall eigentlich hätte schützen sollen.

Unsere Untersuchung bezog sich anfänglich auf 14 Router, die unter [1] aufgelistet sind.

Allgemeine Probleme

Unsere Untersuchung besonderer Dienste, die die Router anboten, ergab, dass sich alle Schwachstellen auf vier primäre Kategorien zurückführen ließen:

- die Fehlkonfiguration der Netzwerkdienste

- der Glaube an die Sicherheit des LAN

- unsichere Default-Einstellungen

- schlechtes Design und mangelhafte Implementierung der Sicherheitsvorkehrungen

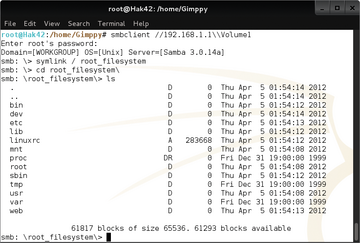

Fehlkonfiguration von Services: Diese Kategorie wird von Netzwerkdiensten bestimmt, denen sicherheitsrelevante Konfigurationsoptionen fehlen oder die unnötigerweise zu wenig restriktive Rechte nutzen. Fehlende Konfigurationsoptionen können dazu führen, dass sich Services in unbeabsichtigter Weise nutzen lassen. Beispielsweise kann es dann möglich sein, symbolischen Links in das Root-Directory des Routers zu folgen ( Abbildung 2 ).

Abbildung 2: Wegen fehlender Konfigurationsoptionen lässt sich ein Link in das Rootverzeichnis des Routers verfolgen.

Abbildung 2: Wegen fehlender Konfigurationsoptionen lässt sich ein Link in das Rootverzeichnis des Routers verfolgen.

Glaube an die LAN-Sicherheit: Im Verlauf unserer Untersuchung stellten wir fest, dass alle Router für die Übertragung sensibler Daten zu Clients im LAN keine sichere Verbindung nutzten (oder das auch nur versuchten). Alle verwendeten Web-Portale mit Passwortschutz über HTTP – eine Methode, die bekanntermaßen ohne SSL/TLS-Verschlüsselung unsicher ist. Außerdem boten alle Router Services an, denen ein sicherer Kanal oder Authentifizierungsmechanismen fehlten (etwa FTP, Telnet und SMB). Offenbar wurden die Router von vornherein unter der Annahme konstruiert, dass es niemals eine Bedrohung aus dem LAN geben kann. Folgerichtig setzten die Hersteller ihre Prioritäten auf einfache Bedienung und Funktionsvielfalt, anstatt zu versuchen, einen Ausgleich zwischen Sicherheit, Bedienbarkeit und Funktionsvielfalt zu finden ( Abbildung 3 ).

Abbildung 3: Das so genannte SFE-Triangle. Zwischen diesen widerstreitenden Zielen gilt es einen Ausgleich zu finden.

Abbildung 3: Das so genannte SFE-Triangle. Zwischen diesen widerstreitenden Zielen gilt es einen Ausgleich zu finden.

Unsicher per Default: Die Integration von vielen Features und die Plug-and-Play-Geisteshaltung der Hersteller verursachen weitere Sicherheitsprobleme, weil sie die Anzahl verwundbarer Services erhöhen. Wir fanden heraus, dass alle untersuchten Router per Default unsicher waren, typischerweise wegen ungesicherter Features, wegen Nichtbeachten des Prinzips der kleinsten Rechte, wegen Unterstützung veralteter Technologien, wegen abgeschalteter Sicherheitsvorkehrungen (beispielsweise fortgeschrittener Firewall-Einstellungen) oder wegen schwacher oder öffentlich bekannter Passwörter.

Schlechtes Design und Implementierungsfehler: Alle Router litten generell unter Implementierungsproblemen, am häufigsten aufgrund fehlender Überprüfung von Eingaben. Die Mehrheit der Router war angreifbar durch Attacken wie Cross-Site-Scripting, Cross-Site-Request-Forgery (CSRF), Directory-Traversal und Command-Injection ( Abbildung 4 ).

Abbildung 4: Cross-Site-Request-Forgery-Exploitation: Der Angreifer bedient sich eines Opfers, das bei der angegriffenen Web-Applikation angemeldet ist. Ihm wird böswilliger Code untergeschoben.

Abbildung 4: Cross-Site-Request-Forgery-Exploitation: Der Angreifer bedient sich eines Opfers, das bei der angegriffenen Web-Applikation angemeldet ist. Ihm wird böswilliger Code untergeschoben.

Weniger bekannte Services überprüften ihre Eingaben in der Regel unzureichend und waren für Buffer-Overflows empfänglich. Diese Dienste liefen aber per Default und konnten vom Endbenutzer nicht abgeschaltet werden. Im Zuge der Untersuchungen erlangten wir administrative Shell- oder Web-Portal-Zugänge bei allen Routern durch die Kombination von Exploits, die erkannte Schwachstellen ausnutzten. Die dabei entdeckten Buffer-Overflows, unpassenden Berechtigungen, Fehlkonfigurationen, unsicherer kryptografischer Speicher und webbasierten Verwundbarkeiten fanden sich in der Regel bei mehreren Routern, oft auch über Herstellergrenzen hinweg. Sie müssen als generelles Problem der SOHO-Router-Industrie angesehen werden.

Überblick über die Verwundbarkeiten

SOHO-Router verwenden oft Software-Packages, die verschiedene Netzwerk-Features realisieren wie WPS-Monitoring, FTP-Server und Konfiguration der drahtlosen Dienste. Durch dynamische und statische Code-Analysen fanden wir etliche solche Packages, die mit Buffer-Overflow-Attacken angreifbar waren.

Ein Beispiel ist der Broadcom-ACSD-Network-Service, wie ihn der ASUS RT-AC66U und das Modell TRENDnet TEW-812DRU verwenden. Dieser Service wird für einen Scan benutzt, der 802.11-Kanäle mit geringer Interferenz finden soll. Der ACSD-Service dieser Router (der an einem Port im lokalen Netz horcht), ist gleich durch mehrere unautorisierte Buffer-Overflow-Angriffe verwundbar, die auf der fehlenden Eingabe-Validierung des Service-Kommandos beruhen.

Ein anderes Beispiel ist der HTTP-Service des ASUS-RT-N56U-Routers. Dieser Service dient der Konfiguration des Routers über ein Web-Portal, das die Konfiuration zusätzlicher Dienste erlaubt, etwa eines Cloud-Services oder eines automatischen Torrent-Clients. In diesem Konfigurationsprozess kann der Router auf verschiedene Weise mit Buffer-Overflows angegriffen werden. Weil die Konfiguration in der Regel Root-Rechte erfordert, erlangt der Angreifer damit die vollständige administrative Kontrolle über den Router.

Wegen der MIPS-Architektur und ihrer Aufrufkonventionen kommt bei der Ausbeutung dieser Buffer-Overflows eine Technik zum Tragen, die als Return Oriented Programming (ROP) bekannt ist. ROP verändert den Programmfluss und leitet ihn auf vom Angreifer infizierten Code um, wobei kleine Programm-Sequenzen benutzt werden, die als ROP-Gadgets bekannt sind. Die Broadcom-ACSD- und die ASUS-HTTPD-Netzwerkdienste konnten auf diese Weise erfolgreich angegriffen werden.