Autopsy

Autopsy [4] ist eine grafische Erweiterung von The Sleuth Kit (TSK), die von Brian Carrier für Windows- und Linux-Systeme entwickelt wird. Untersucht wurde die Windows-Version 3.0.3, wobei mittlerweile die Version 3.0.6 verfügbar ist.

Die forensischen Duplikation wird wieder im Read-Only-Modus als zusätzliche (virtuelle) Festplatte eingebunden. Für die Verwaltung der Fälle kann man Name, Speicherverzeichnis, Fallnummer und Ermittlername angeben. Für das Datenmanagement stehen Stichwortsuche, Abgleich mit Hash-Datenbanken, Anzeigen von Dateileichen und nicht zugeordneten Dateien, ein automatisches Filtern unter anderem nach Dateitypen (Bilder, Video, Audio, Dokumente) und Kategorien (Lesezeichen, Cookies, Browser-Verlauf, Downloads) zur Verfügung. Dateien lassen sich in externen Programmen öffnen oder in einer Hex-, String-, Ergebnis-, Text- und Medienansicht betrachten. Nützlich ist auch das Verlinken relevanter Dateien, denen man einen Kommentar mitgeben kann.

Es lässt sich ein Abschlussbericht als HTML-Datei, Excel-Tabelle oder Body File mit Zusammenfassung der Fall- und Image-Informationen und Verlinkungen inklusive Dateinamen, Dateipfaden und Kommentaren erstellen.

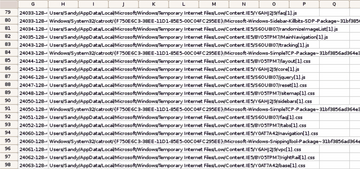

Autopsy lieferte folgende Szenario-spezifische Ergebnisse: Die Verlaufsdaten der Session wurden aus

»F:\Users\Sandy\AppData\Local\Microsoft\Windows\TemporaryInternetFiles\ Low\Content.IE5\index.dat«

gelesen (siehe

Abbildung 4

). Zudem fanden sich drei Cookies mit der Domain von Amazon, deren Inhalt die Untersucher in Textform betrachten konnten. Die Keyword-Suche nach der E-Mail-Adresse des Opfers führte nach manueller Durchsicht einer Wiederherstellungsdatei zu eingegebenen Zugangsdaten einer fehlgeschlagenen Anmeldung im Klartext.

Das Öffnen der Verlaufsdatei

»F:\Users\Sandy\AppData\Local\Microsoft\Windows\TemporaryInternetFiles\Low\Content.IE5\BYO5TPM7\display[1].html«

mit dem IE zeigte einen Ausschnitt aus dem Amazon-Einkaufswagen. Die Datei

»F:\Users\Sandy\AppData\Local\Microsoft\Windows\TemporaryInternetFiles\Low\Content.IE5\BYO5TPM7\continue.html«

beinhaltete die Lieferadresse und die letzten zwei Stellen der Kontonummer des Opfers – ließ sich jedoch nicht mit dem IE öffnen.

Auch bei Autopsy ist es notwendig, dass der forensische Ermittler weiß, wo sich die Speicherorte der Datenquellen befinden. Zudem ist auch eine manuelle Durchsicht potenziell relevanter Dateien nötig.

Computer Aided Investigative Environment (CAINE)

Die Linux-Distribution Computer Aided Investigative Environment (CAINE) [5] von Nanni Bassetti stellt eine Sammlung von Softwaretools zur Post-mortem-Analyse und Live-Forensik bereit. Ein Großteil der Tools hat eine grafische Oberfläche. Die untersuchte Version 3.0 wird durch die mittlerweile aktuelle Version 4.0 abgelöst. Die Einbindung der forensischen Duplikation erfolgte als virtuelle Read-Only-Festplatte. Im vorliegenden Fall benutzten die Untersucher die CAINE-Werkzeuge Forensic Registry Editor (FRED), Galleta, Pasco, NBTempo, Autopsy Forensic Browser und TSK.

FRED dient dem Öffnen und anschließenden Durchsuchen einer Registry. Beim Öffnen der Registry-Datei

»NTUSER.DAT«

zeigte FRED in dem Key

»Software\Microsoft\Internet_Explorer\TypedURLs«

die letzten drei ins Adressfeld des IEs eingegebenen URLs an, die – wie

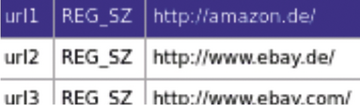

Abbildung 5

zeigt – zu eBay und Amazon führten.

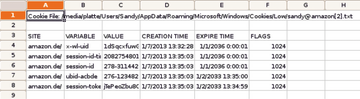

Das Konsolen-Tool Galleta [7] der Firma McAfee dient der Verarbeitung von Cookies des IEs. Ordnet der forensische Ermittler Galleta eine Cookie-Datei zu, erstellt es ein Spreadsheet, wie es exemplarisch in Abbildung 6 zu sehen ist. Die Daten werden dabei in eine Tabelle überführt, was die Übersichtlichkeit verbessert und sie für den Ermittler leichter verwertbar macht. Jedoch müssen ihm die relevanten Cookies bekannt sein. Sie lassen sich häufig anhand des Dateinamens erkennen, der den Domainnamen der besuchten Webseite enthält.

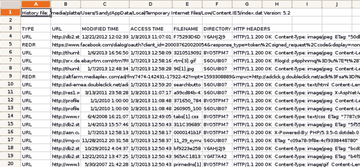

Ebenfalls von McAfee ist das Tool Pasco

[8]

, das sich auf die Internet-Aktivität des Browsers anhand des Files

»index.dat«

konzentriert. Dazu erzeugt Pasco ein Spreadsheet mit dem Inhalt der Datei. Die

Abbildung 7

zeigt das Spreadsheet des URL-Verlaufs aus dem Szenario. In der Type-Spalte wird zwischen URLs und Weiterleitungen unterschieden, die mit

»REDR«

gekennzeichnet sind. Pasco erleichtert dem Ermittler die Rekonstruktion des Browser- oder Cookie-Verlaufs. Weiterhin ermöglicht es ihm, die Inhalte nach Belieben zu sortieren und zu filtern oder anderweitig weiterzuverarbeiten.

NBTempo ist ein Bash-Skript mit GUI von Nanni Bassetti, das Zeitstrahlen generiert. Zunächst wählt der Ermittler ein forensisches Duplikat als Image-Datei oder ein Laufwerk aus. Nach Angabe des Zielverzeichnisses, der Zeitzone, der Zeitverzögerung der Daten auf dem Opfersystem und der zu untersuchenden Zeitspanne liefert es zügig Ergebnisse.

Dabei werden drei Dateien erstellt: Die Datei

»data.txt«

enthält eine Übersicht über das Image-Verzeichnis, die ausgewählte Zeitspanne, -zone und -verzögerung. In

»times.txt«

werden die Ergebnisse im Rohformat für viele weiterverarbeitende Tools lesbar gesichert, während das Spreadsheet

»report.csv«

den Zeitstrahl tabellarisch darstellt, wobei der Ermittler die Spalten nach eigenen Bedürfnissen benennen kann (

Abbildung 8

). Der Zeitstrahl kann anschließend vom Ermittler sortiert, gefiltert und weiterverarbeitet werden. NBTempo unterstützt den forensischen Ermittler bei der Rekonstruktion des Sessionverlaufs. So kann festgestellt werden, welche Dateien parallel zur Browser-Sitzung angelegt oder ausgeführt wurden, was Hinweise auf weitere Datenquellen liefern kann.

Der Autopsy Forensic Browser ist eine grafische Erweiterung zu TSK, wie auch sein bereits vorgestellter Nachfolger Autopsy – hat jedoch eine abweichende grafische Oberfläche. Die Analyse erfolgt in einem Browser, wobei Ermittler die forensischen Duplikationen auf einem Server speichern können. Dadurch kann die Analyse durch mehrere Ermittler an getrennten Computern erfolgen. Beim Anlegen des Falls wird neben den Angaben zu Fallname, Name des zu untersuchenden Systems, Zeitzone und Zeitabweichung auch ein Host bestimmt.

Die zu untersuchende Duplikation wurde als Partition und mit einer MD5-Hashwertberechnung eingebunden. Der Autopsy Forensic Browser arbeitet vor allem mit Dateisystemstrukturen. Somit lassen sich beispielsweise bei NTFS Details über die Master File Table (MFT) inklusive ihrer Cluster aufrufen.

Die Datenträgeranalyse erfolgt in fünf aufeinanderfolgenden Schritten:

- Über File Analyse lässt sich die Ordnerstruktur aufrufen und es kann nach Dateinamen und gelöschten Dateien gesucht werden. Die Inhalte der Suchtreffer lassen sich in einer ASCII-, Hex- und ASCII-String-Ansicht betrachten. Zudem ist eine Exportier- und Notizfunktion für Dateien vorhanden. Wird eine Notiz hinzugefügt, erstellt der Autopsy Forensic Browser einen Bericht mit allgemeinen Informationen (Dateiname, Hashwerte, Zeitstempel der Generierung, Ermittler), mit Metadaten (Position in der MFT, Attribute) und mit dem entsprechenden Inhalt.

- Darauf folgt die Keyword Search. In diesem Schritt kann nach einzelnen und zusammengesetzten Suchbegriffen und regulären Ausdrücken auf Basis der Grep-Funktion gesucht werden. Grep hat allerdings Einschränkungen und ist laut Brian Carriers

»

Grep Search Limitations« [6] dadurch nicht zuverlässig. Die Suche ist wegen des nicht indizierten Images besonders zeitaufwendig. Treffer werden nach Clustern mit einem Verweis zum Quellverzeichnis aufgelistet. Ein Cluster kann ebenso wie eine Datei exportiert und mit einer Notiz versehen werden. - Nach diesem Schritt gelangt der Ermittler zu File Type Sortings. Hier werden die Dateien nach den Kategorien Archiv, Audio, Komprimierung, Krypto, Daten, Disk, Dokumente, ausführbare Dateien, Bilder, System, Text, Unbekannt, Video und Extension Mismatches sortiert ausgegeben. Das Ergebnis lässt sich als HTML-Datei ohne Verlinkungen speichern.

- Im anschließenden Meta Data Mode kann nach einem konkreten MFT-Eintrag gesucht oder die Allocation-Liste angezeigt werden. Jeder MFT-Eintrag gibt an, welche Datei ihm zugeordnet ist. Hierbei lassen sich auch die Inhalte anzeigen, die Datei als Cluster exportieren und Notizen mit Berichten hinzufügen.

- Zuletzt kann eine Suche nach Clustern unter dem Data Unit Mode erfolgen. Dabei stehen wie im Schritt zuvor die gleichen Informationen und Funktionen zur Verfügung. Nach der Analyse kann zur Aufbereitung eine

»

File Activity Timeline« erstellt werden. Dazu wird nach der Auswahl eines Zeitfensters ein in Monate gegliederter Zeitstrahl erstellt. Zuvor eingegebene Notizen lassen sich hier betrachten. Zudem wird dieser Zeitstrahl in Tabellenform auf der Workstation hinterlegt.

Der

»Event Sequencer«

listet alle Events mit zugehörigen Notizen auf. Ein Event kann mit einem individuellen Zeitstempel versehen und mit einer Quellenangabe hinzugefügt werden.

Der Autopsy Forensic Browser dient in erster Linie der Datenbetrachtung. Der Großteil der gegebenen Informationen liegt nur in reiner Textform ohne jegliche Verlinkung oder Bewertung vor. Daher bietet er in diesem Szenario keine ausreichende Unterstützung für die forensische Untersuchung. Lediglich die Verifizierung durch Hashwerte, das Fallmanagement und die Kategoriezuweisung der Dateitypen stellen für den Ermittler eine Bereicherung dar.

TSK [9] als CAINE-Werkzeug beschränkt sich auf Kommandozeilen-Tools zur Analyse von Dateisystemen, Partitionen, Images und Disks. Die Partition-Tools unterstützen nicht die Analyse von Windows-Systemen. Daher wurden nur Dateisystem- und Image-Tools betrachtet.

Mithilfe der Tools

»tsk_gettimes«

und

»fls -m«

ließ sich ein Zeitstrahl der Dateien im Rohformat als Body File generieren, der dem File

»times.txt«

von NBTempo entsprach. Das konnte mit dem

»mactime«

-Tool in eine übersichtliche Tabelle mit Spaltenbezeichnungen übertragen werden, welche wiederum mit der Datei

»report.csv«

von NBTempo übereinstimmte.

Das Modul

»fsstat«

gab Informationen über das Layout, die Größen und Labels des Dateisystems aus. Auffällig, dass das Windows-7-Opfersystem als Windows XP erkannt wurde. Details über die Dateiendung und die Größe eines Images ließen sich mit dem Tool

»imgstat«

ausgeben. Je nach Image liefert es noch weitere Angaben. Das Tool

»sorter«

wies Dateien den Typ- Kategorien entsprechend des FileType Sortings des Autopsy Forensic Browsers zu. Die Standardinstallation von TSK unterstützt nur geringfügig die Analyse einer Browser-Sitzung. Funktionen wie Berichterstellung, Keyword-Suche und Registry-Analyse benötigen eine Nachinstallation des TSK-Frameworks.

Während bei CAINE kein zentrales Fallmanagement vorhanden ist und der Ermittler bei jedem Neustart den Fall- und Ermittlernamen erneut eingeben muss, kann er jedoch über das Interface manuell einen Abschlussbericht als RTF- oder HTML-Datei sowie als persönlichen Bericht erstellen. CAINE hebt sich insofern von den anderen umfangreichen Toolsammlungen SIFT und Backtrack ab, da die Aufteilung der einzelnen Tools innerhalb des Interfaces sich von der Struktur her an forensischen Vorgehensmodellen orientiert und es daher vergleichsweise geringer Einarbeitungszeit bedarf.

Browser-spezifische Datenquellen

1. Browser-Artefakte

- Zeitbehaftete Daten: Diese ändern sich von Sitzung zu Sitzung. Wiederherstellungsdaten sind geöffnete Fester mit ihrer Position, Tabs mit der jeweiligen Scroll-Position und Popups. Der Cache beinhaltet die URLs besuchter Webseiten und die mit ihnen verbundenen Elemente (zum Beispiel Bilder und Texte). Der Verlauf speichert alle besuchten Webseiten mit Zeitstempel. Logdateien protokollieren alle Ereignisse unter Angabe von Datum, Uhrzeit und Ereignisquelle. Der Sitzungsschlüssel einer HTTPS-SSL-Verbindung mit einer Webseite wird nach der Überprüfung des Zertifikats der Seite auf Echtheit auf dem Nutzersystem hinterlegt und dient der symmetrischen Datenverschlüsselung.

- Gering zeitbehaftete Daten: Cookies werden im Browser zur Identifizierung von Interessen und Besuchen von Webseiten hinterlegt, um etwa gezielt Werbung zu platzieren. Lesezeichen sind favorisierte URLs, die vom Nutzer im Browser gespeichert sind. Login-Daten sind Nutzername-Passwort-Kombinationen zur Anmeldung bei Benutzerkonten. Auto-Vervollständigungsdaten sind Formulardaten (z.B. Name, Adresse, Kennwörter), die nach einer ersten Eingabe automatisch gespeichert und jederzeit wieder abgerufen werden können.

- Downloads: Der gespeicherte Download-Verlauf beinhaltet Informationen darüber, welche Dateien wann erfolgreich heruntergeladen wurden beziehungsweise wann das Herunterladen abgebrochen wurde.

- Konfigurationen: Browser-Einstellungen lassen sich so ändern, dass Schwachstellen entstehen (indem sich zum Beispiel das Speicherverhalten ändert).

2. Browser-spezifische Dienste

Das Domain Name System (DNS) dient der Zuordnung von IP-Adressen zu Domainnamen und bietet dem Angreifer die Möglichkeit, das Opfer automatisch zu einer falschen Webseite weiterzuleiten. Die IP-Adresse kann außerdem – sofern sie nicht verschleiert ist – den Nutzer-Standort offenbaren.

3. Externe Browser-Komponenten

Ein Plugin ist ein Zusatzprogramm, das über eine vordefinierte Schnittstelle in ein Basisprogramm eingebunden wird und dessen Funktionsumfang erweitert. Es kann der Verarbeitung von Daten auf Webseiten (zum Beispiel PDF, Flash) dienen. Erweiterungen, auch Addons genannt, erweitern die Funktion bestehender Hard- oder Software (zum Beispiel der Symbolleiste)..