Mit Applocker Anwendungen in Netzwerken sperren

Festgeschnallt

Auch wenn Anwender keine Administratorrechte haben, können sie doch problemlos viele Programme starten, die dann die gleichen Rechte wie der Benutzer besitzen und Firmendaten ins Internet übertragen können. Aus diesem Grund ist es durchaus sinnvoll, hier die Freiheit des Anwenders in Maßen zu beschränken. Hierbei kann Applocker helfen.

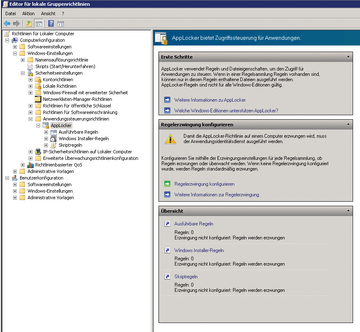

Um Applocker ( Abbildung 1 ) zu nutzen, müssen Sie Windows 7 in den Editionen Enterprise und Ultimate einsetzen. Applocker ist außerdem in den Editionen Standard, Enterprise und Datacenter von Windows Server 2008 R2 enthalten. Auf diesem Weg erstellen Sie Richtlinien, die auf den Windows-7-Clients automatisch angewendet werden. Betriebssysteme, die nicht kompatibel mit Applocker sind, wenden die Regeln nicht an. Es besteht keine Gefahr, Rechner außer Funktion zu setzen, nur weil das Betriebssystem Applocker-Regeln nicht versteht.

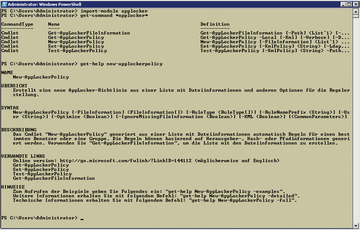

Applocker ermöglicht die Erstellung von Whitelists und Blacklists. Auch eine Kombination von Regeln ist möglich. Applocker kann Anwendungen sperren und in speziellen Einsatzszenarien sogar einzelne DLL-Dateien. Auch Versionen von Programmen und DLL-Dateien lassen sich berücksichtigen. Applocker kann auch automatisch Regeln erstellen und bestimmte Verzeichnisse auf neue Programme hin überwachen. Neben Gruppenrichtlinien können Sie auch über Sicherheitsgruppen filtern. Applocker lässt sich auch mit der Powershell steuern (

Abbildung 2

). Dazu laden Sie in mit

»import-module applocker«

die entsprechenden Commandlets. Eine Liste der verfügbaren Commandlets verschafft

»get-command *applocker*«

.

Microsoft bietet verschiedene Dokumente zur Planung und Umsetzung von Applocker-Richtlinien zum Download an [1] . Auch im Microsoft Technet finden sich Anleitungen zum Thema [2] . Ein Video, das bei der Einrichtung hilft, bietet Windowssecurity.com an [3] .

Gruppenrichtlinien für Applocker erstellen

Die Konfiguration von Richtlinien läuft in zwei Schritten ab. Sie erstellen eine Richtlinie und weisen ihr Applocker-Regeln zu. Die Gruppenrichtlinie erstellen Sie genau so wie jede andere. Um ein neues GPO zu erstellen, starten Sie die Gruppenrichtlinienverwaltung, klicken in der GPMC auf den Knoten

»Gruppenrichtlinienobjekte«

und wählen im Kontextmenü den Befehl

»Neu«

aus. Nach der Erstellung verknüpfen Sie die Richtlinie mit der OU oder Domäne, um die Einstellungen anzuwenden. Sie können aber auch innerhalb der Applocker-Regeln durch Sicherheitsgruppen filtern.

Um Applocker zu verwenden, navigieren Sie zu

»Computerkonfiguration/Richtlinien/Windows-Einstellungen/Sicherheitseinstellungen/Anwendungssteuerungsrichtlinien«

. Klicken Sie auf

»AppLocker«

. Hier erstellen Sie die Regeln für Applocker. Bei

»Ausführbare Regeln«

erstellen Sie Regeln für das Programme mit den Endungen

».exe«

und

».com«

.

Installer-Regeln steuern die Ausführung von Setup-Dateien (

».msi«

und

».msp«

). Über Skriptregeln erfassen Sie Dateien mit den Endungen

».js«

,

».ps1«

,

».vbs«

,

».cmd«

und

».bat«

. Sie dürfen die Regeln kombinieren und auswählen, ob die entsprechende Regel Programme erlauben oder sperren soll. Zusätzlich können Sie bei jeder Regel noch Ausnahmen für bestimmte Programme hinterlegen. Verweigerungsregeln überschreiben die Zulassungsregeln.

Wenn Sie die Ausführung von Programmen verweigern, haben Sie nicht die Möglichkeit, eine Regel zu erstellen, die einer bestimmte Gruppe die Ausführung erlaubt. In diesem Fall sollten Sie die Filter der Regel so auslegen, dass nicht alle Benutzer eingeschränkt sind. Applocker unterstützt hierbei auch Gruppen in Active Directory. Erstellen Sie eine neue Applocker-Regel, hinterlegen Sie die Benutzergruppe. Später können Sie dann die Ausführung von Programmen über die Gruppenmitgliedschaft steuern, ohne die Applocker-Regeln neu erstellen oder ändern zu müssen.

Regeln für Applocker

Ausführbare Regeln bieten einen Einstieg in Applocker. Hier können Sie bestimmte Programme blockieren oder bestimmte Versionen sperren lassen:

Navigieren Sie zu

»Computerkonfiguration/Richtlinien/Windows-Einstellungen/Sicherheitseinstellungen/Anwendungssteuerungsrichtlinien«

und klicken Sie auf Applocker und dann mit der rechten Maustaste auf

»Ausführbare Regeln«

. Wählen Sie im Kontextmenü

»Neue Regel erstellen«

aus, dann auf der Seite die

»Berechtigungen«

, die festlegen, ob die Regel Anwendungen zulassen oder verweigern soll. Wählen Sie im Drop-down-Menü die Gruppe aus, auf die Sie diese Regel anwenden wollen. Auf der nächste Seite bestimmen Sie das Merkmal, nach dem Sie Programme sperren wollen:

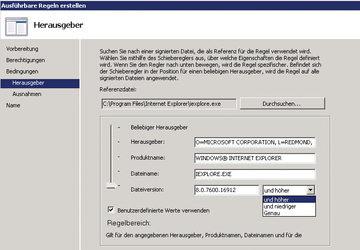

- Herausgeber: Durch diese Auswahl können Sie Anwendungen auf Basis Ihres Zertifikats filtern. Dazu muss die Anwendung jedoch digital signiert sein. Bei Standardsoftware ist das oft der Fall, beim Einsatz selbst entwickelter Anwendungen funktioniert das nicht, wenn die Anwendung nicht signiert ist ( Abbildung 3 ).

- Pfad: Hiermit berücksichtigt die Regel Programme in einem bestimmten Verzeichnis. Anwender können in diesem Fall aber Programme aus dem Verzeichnis verschieben. Dann greift die Regel nicht mehr.

- Datei-Hash: Hierbei handelt es sich um den Fingerabdruck der Datei. Dieser ändert sich bei jeder neuen Version und Aktualisierung. Bei jeder Änderung des Programms müssen Sie auch die entsprechende Regel ändern.

Die weiteren Fenster unterscheiden sich abhängig von der Auswahl, die Sie zum Filtern verwenden. Zunächst wählen Sie ein Referenzprogramm des Herstellers aus, dessen Programme Sie filtern wollen. Mit dem Schieberegler legen Sie Einstellungen wie die Version des Programms fest, das Sie erfassen wollen. Sie haben auch die Möglichkeit, einzelne Versionen von Programmen zu sperren. Aktivieren Sie die Option

»Benutzerdefinierte Werte verwenden«

, können Sie bestimmen, ab oder bis welcher Version die Regel das Programm erfassen soll. Auf diesem Weg lassen sich unerwünschte Versionen von Programmen ausfiltern.

In weiteren Fenstern des Assistenten legen Sie fest, ob es Ausnahmen für eine Regel geben soll. Regeln lassen sich natürlich jederzeit nachträglich anpassen. Auf diesem Weg erstellen Sie alle Regeln, die Sie in der GPO erfassen wollen. Sobald die GPO mit den Regeln fertiggestellt ist, verknüpfen Sie sie mit einer OU oder der Domäne. Anschließend wenden die Computer die Richtlinie an und setzen die hinterlegten Regeln um. Die Umsetzung von Applocker-Richtlinien testen Sie am besten durch einen Neustart oder indem Sie

»gpupdate /force«

in einer Eingabeaufforderung mit Administratorrechten eingeben.

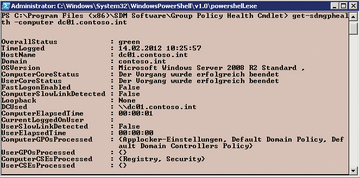

Für eine erweiterte Analyse der Anwendung einer Applocker-Richtlinie laden Sie von der Seite SDMSoftware

[4]

das kostenlose Commandlet

»Group Policy Help«

herunter. Nachdem Sie das Commandlet installiert haben, können Sie mit dem Befehl

»Get-SDMGPHealth -computer Computername«

überprüfen, ob die Gruppenrichtlinien funktionieren. Auf diesem Weg schließen Sie Probleme bei Applocker-Regeln aufgrund falsch angewendeter Gruppenrichtlinien aus. Haben Sie das Tool installiert, müssen Sie noch eine DLL des Commandlets registrieren. Öffnen Sie dafür ein Textfenster, und navigieren Sie zu

»C:\Windows\Microsoft.NET\Framework64\v2.0.50727«

. Verwenden Sie ein 32-Bit-System, müssen Sie in das Verzeichnis

»C:\Windows\Microsoft.NET\Framework«

wechseln. Geben Sie den Befehl

installutil "c:\Programm Files (x86)\SDM Software\Group Policy Health CMDlet\GetSdmGPHealth.dll"

ein. Denken Sie daran, dass der Befehl nur in Eingabeaufforderungen mit Administratorrechten funktioniert. Rufen Sie

»Launch PowerShell with GP Health Snap-In«

in der Programmgruppe

»SDM Software«

auf. Im Verzeichnis

»C:\Program Files (x86)\SDM Software\Group Policy Health Cmdlet «

finden Sie eine Hilfedatei zum Commandlet. Mit

»Get-SDMGPHealth -computer Computername«

rufen Sie den Status des Computers und dessen umgesetzte Richtlinien auf. Stellen Sie sicher, dass die Applocker-Richtlinie angewendet wird. Funktioniert eine Regel nicht, liegt das nicht an der Richtlinie, sondern der Regel innerhalb der Richtlinie, wenn der Zielcomputer diese anwendet (

Abbildung 4

).