Auf Wunsch mit SSL

Die Kommunikation sämtlicher Module untereinander erfolgt auf Wunsch durchweg gesichert via SSL. Für einen ersten Test kann der Admin beispielsweise die in vielen Distributionen enthaltene Version 2 von OpenVAS, inklusive der Version 2.0.5 des Qt-Clients nutzen, indem er beispielsweise unter Ubuntu rasch das Paket

»openvas-client«

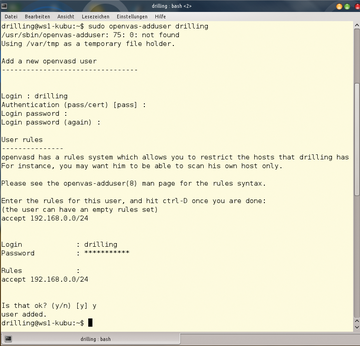

auf dem vorgesehen Client-Rechner installiert. Vor der ersten Verbindungsaufnahme muss er allerdings auf dem OpenVAS-Server einen Benutzer mit den zum Scannen erforderlichen Rechten anlegen, etwa mit dem Befehl

»openvas-adduser«

(

Abbildung 4

). Das CLI-Tool fragt den gewünschten Benutzernamen samt Passwort ab und außerdem, ob die Kommunikation ausschließlich über Passwort oder verschlüsselt via SSL ablaufen soll. In letzterem Fall generiert es die benötigten Zertifikate.

Abbildung 4: Vor dem ersten Start eines Clients muss der Administrator auf dem OpenVAS-Server einen Benutzer anlegen.

Abbildung 4: Vor dem ersten Start eines Clients muss der Administrator auf dem OpenVAS-Server einen Benutzer anlegen.

Das Anlegen eines Benutzers beinhaltet auch das Festlegen von Scan-Regeln im interaktiven CLI-Modus. Mit

accept 192.168.0.0/24

erlaubt der Admin dem Benutzer

»drilling«

beispielsweise das Scannen aller Hosts im lokalen Class-C-Netz. Selbstverständlich lassen sich die Berechtigungen auch gezielt und granular einschränken. Das Anlegen der Regeln lässt sich mit

[Ctrl]

+

[D]

beenden, und der Admin landet wieder auf der Kommandozeile. Jetzt ist eine Verbindung vom Client zum Server möglich (

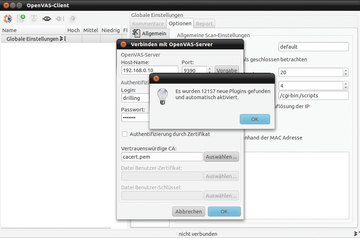

Abbildung 5

).

Abbildung 5: Die Verbindungsaufnahme kann beim ersten Mal etwas dauern, weil der Client etwa im Beispiel der Version 2.05 (Ubuntu) rund 12000 Plugins importieren muss.

Abbildung 5: Die Verbindungsaufnahme kann beim ersten Mal etwas dauern, weil der Client etwa im Beispiel der Version 2.05 (Ubuntu) rund 12000 Plugins importieren muss.

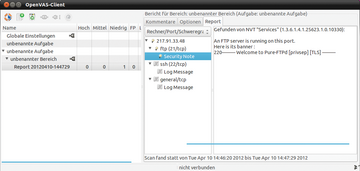

Ein erster Test-Scan lässt sich einfach mit dem Scan Assistant konfigurieren, der die Adresse des Zielhosts erwartet. Zum Ausführen eines Tests klickt der Admin im letzten Schritt des Assistenten auf die Schaltfläche

»Ausführen«

oder auf das zugehörige Symbol rechts oben in der Werkzeugleiste. Nach Fertigstellung des Tests zeigt der Client die Ergebnisse im Reiter

»Report«

an (

Abbildung 6

). Selbstverständlich muss der Admin dazu einen Account auf dem Zielsystem besitzen. Außerdem ist für das Scannen von Zielsystemen, die nicht Eigentum des Admins oder seines Auftraggebers sind, eine Genehmigung einzuholen. Zur Sicherheit sind gefährliche Tests per Default abgeschaltet.

Aktuelle OpenVAS-Version

Wer OpenVAS ernsthaft nutzen möchte, sollte eine möglichst aktuelle Version (derzeit 4 oder Beta 5) gemäß den Empfehlungen auf der Download-Seite installieren. Für Ubuntu und Open Suse gibt es dazu je ein eigenes "OBS-Repository". Ubuntu/Debian-Admins müssen vorher noch ein Paket installieren:

sudo apt-get -y install python-software-properties

Danach können Sie das Repository einbinden. Im Unterschied zu den bis Redaktionsschluss auf der OpenVAS-Downloadseite verfügbaren Informationen, binden Admins eines aktuellen Ubuntu-Systems (11.10) die Paketquelle so ein:

sudo add-apt-repository "deb http://download.opensuse.org/repositories/security:/OpenVAS:/STABLE:/v4/xUbuntu_11.10/ ./"

Die Nutzung des Open-Suse-Security-Repository erfordert einen GnuPG-Schlüssel:

sudo apt-key adv --keyserver hkp://keys.gnupg.net --recv-keys BED1E87979EAFD54

Nach dem Aktualisieren der Paketquellen mit

»sudo apt-get update«

bei Debian und Ubuntu stehen im Paketmanager aktuelle Versionen der zugehörigen Pakete zur Verfügung. Der Admin kann die gewünschten Pakete nun mit

»apt-get«

oder einem grafischen Paketmanager installieren:

sudo apt-get -y install openvas-manageropenvas-scanner openvas-administrator greenbone-security-assistant sqlite3 xsltproc

Bindet er das Repository auf dem Client eine, kann er auch dort die gewünschten Programme installieren.

sudo apt-get install gsd openvas-cli

Soll die Kommunikation zwischen den beteiligten Komponenten verschlüsselt ablaufen, sind anschließend die benötigten Zertifikate wie folgt zu generieren.

test -e /var/lib/openvas/CA/cacert.pem|| sudo openvas-mkcert -q

Das Unix-Kommando

»test«

überprüft zuerst, ob ein Zertifikat schon existiert und führt andernfalls das entsprechende Skript aus. Bei der Gelegenheit kann der Admin mit folgenden Befehl auch die angebotenen NVTs auf den aktuellen Stand bringen

sudo openvas-nvt-sync

Vorausgesetzt der Admin hat den ersten User (im Beispiel

»drilling«

) wie oben beschrieben erzeugt, erzeugt er die Client-Zertifikate mit (

Abbildung 7

):

test -e /var/lib/openvas/users/drilling|| sudo openvas-mkcert-client -n drilling -i

Wer beim Paketierungsschema von OpenVAS 4 genau hinsieht, stellt auch fest, dass es zur Inbetriebnahme nicht mehr wie bei der Version 2 genügt, den Service

»openvas«

zu starten. Stattdessen muss man der Reihe nach die Services OpenVAS-Scanner

»openvassd«

, OpenVAS-Manager

»openvasmd«

und OpenVAS-Administrator

»openvasad«

aktivieren. Dazu ist es nötig, einmalig Folgendes einzugeben:

sudo openvassd sudo openvasmd --migrate sudo openvasmd --rebuild sudo killall openvassd sleep 15

Die benötigten Dienste lassen sich dann künftig mit

sudo service openvas-scanner start sudo service openvas-manager start sudo service openvas-administrator restart

starten. Möchte der Admin das Webinterface

»gsa«

nutzen, startet er den zu gehörigen Service

»gsad«

, vorausgesetzt das Paket

»greenbone-security-assistant«

ist auf dem Server installiert, mit:

sudo /etc/init.d/greenbone-security-assistant start

Das Anlegen eines administrativen Users, zum Beispiel

»admin«

, übernimmt für Version 4

test -e /var/lib/openvas/users/admin ||sudo openvasad -c add_user -n admin -r Admin

wobei hinter

»-r«

das sogenannte Rules-File folgt, hier

»Admin«

. Alternativ steht auch das oben im Zusammenhang mit der Version 2 beschriebene Kommando

»openvas-adduser«

zur Verfügung.