OpenVPN konfigurieren

Die wenigsten Administratoren werden einen OpenVPN-Server heute wohl noch manuell aufsetzen. Denn viele Firewall-Appliances haben OpenVPN ohnehin an Bord und bringen praktischerweise auch gleich eine RADIUS-Schnittstelle mit. Der Support von LSE stellt auf Anfrage How-Tos und Anleitungen zur Konfiguration verschiedener Systeme, darunter Cisco ASA und (natives) OpenVPN, zur Verfügung. Wir zeigen nachfolgend die Anbindung der OpenVPN-Benutzer exemplarisch am Beispiel der Sophos UTM (vormals Astaro Firewall).

Die Konfiguration für SSL-Remote-Access User in der Sophos UTM und der Roll-Out der entsprechenden Clients ist in der Dokumentation von Sophos [4] ausführlich beschrieben. Haben Sie den OpenVPN-Dienst auf der UTM aktiviert und die SSL-VPN-Benutzer eingerichtet, müssen Sie der Firewall lediglich LinOTP noch als Authentifizierungsserver bekannt geben und den oder die OpenVPN Benutzer von lokaler Authentifizierung auf "remote" umstellen. Den RADIUS-Server legen Sie zunächst unter "Definitions & Users / Network Definitions" mit seiner IP-Adresse als Host-Objekt an und wählen diesen dann unter "Definitions & Users / Authentication Services / Servers" aus.

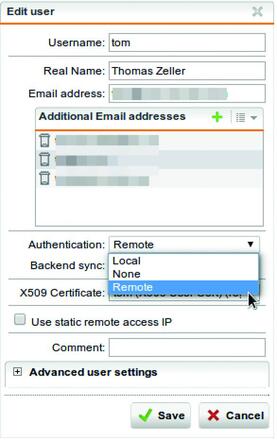

Mit den beiden Tests "Test server settings" und "Authenticate example user" können Sie gleich feststellen, ob die Kommunikation zu LinOTP funktioniert und ob sich der betreffende Benutzer mit seinem Benutzernamen plus PIN plus OTP authentifizieren kann. Falls nicht, müssen Sie gegebenenfalls noch die Firewall-Regeln so anpassen, dass Sophos UTM auf Port TCP/UDP 1812 mit der LinOTP-Appliance kommunizieren kann. Wenn das erledigt ist, stellen Sie die Authentifizierung des Benutzers unter "Definition & Users / Users & Groups" einfach von "Local" auf "Remote" um (Bild 5). Der Benutzer kann sich fortan mit seiner PIN plus Token am VPN-Client anmelden.

Windows-Client- und Terminalserver-Authentifizierung

Soll in der Organisation einheitlich starke Authentifizierung durchgesetzt werden, muss diese natürlich auch für die Windows-Anmeldung an PC-Clients und Terminalservern möglich sein. Windows liefert ab Windows 7 den Microsoft Credential Provider mit, der sich als Ersatz für MS-GINA (XP/Server 2003) um die Verarbeitung der Anmeldedaten kümmert. LSE stellt mit dem LSE Radius Credential Provider ein alternatives Modul zur Verfügung, das für die Anmeldung am lokalen Rechner oder Terminalserver ein Einmalpasswort entgegennimmt und zur Überprüfung an den LinOTP-Server weiterleitet.

Der LSE Radius Credential Provider enthält darüber hinaus eine Funktion, die es einem Administrator ermöglicht, sich mit einem Administrator-OTP-Token an einer Benutzersession anzumelden. In diesem Fall benötigt der Admin keinen Zugriff auf das OTP-Token des entsprechenden Benutzers.

Für den Einsatz des LSE Radius Credential Provider fallen Lizenzgebühren an. Kunden, die sich für dieses Modul entscheiden, können die Software über das Downloadportal des Herstellers herunterladen. Der Installer steht als 32 und 64 Bit-MSI-Paket zur Verfügung und wird per Softwareverteilung oder manuell auf die Clients beziehungsweise Terminalserver ausgebracht. Ist das Programm installiert, erscheint ein zusätzliches Applet für die Konfiguration in der Systemsteuerung. Kommen nur wenige Clients zum Einsatz, lässt sich die Konfiguration von Hand durchführen. Alternativ bietet der Credential Provider auch eine zentrale Konfiguration über Gruppenrichtlinien an. Dazu konfigurieren Sie exemplarisch einen Client und exportieren die Konfiguration dann als administrative Vorlage (.adm) für Gruppenrichtlinienobjekte.

Bild 5: Damit die Firewall die Authentifizierung über LinOTP durchführt, muss der Authentication Mode der Sophos UTM Firewall von "Local" auf "Remote" gesetzt werden.

Bild 5: Damit die Firewall die Authentifizierung über LinOTP durchführt, muss der Authentication Mode der Sophos UTM Firewall von "Local" auf "Remote" gesetzt werden.

Die Konfiguration des Radius Credential Providers selbst ist unspektakulär. Tragen Sie den Hostnamen oder die IP-Adresse des RADIUS Servers und das zugehörige Secret ein. Wenn Sie für die PIN "Eigenes Eingabefeld" wählen, werden beim späteren Windows-Logon drei Felder eingeblendet: Je eines für den Benutzernamen und das Passwort sowie das Einmalpasswort plus PIN. Legen Sie in der Konfiguration noch fest, ob sich der Administrator mit eigenem OTP anmelden darf, und aktivieren Sie die gewünschten Login Provider. Damit Sie sich nicht selbst aussperren, sollten Sie zunächst alle vorhandenen Provider einschließlich des "RadiusCredentialProvider" aktivieren. So können Sie im Notfall noch über die Schaltfläche "Benutzer wechseln" den Microsoft Provider auswählen und sich mit dem Windows Kennwort anmelden. Einen ersten Anmelde-Test führen Sie daher am besten auch über eine Remote Desktop-Verbindung durch.

Sollten Sie sich dennoch einmal ausgesperrt haben, können Sie über den abgesicherten Modus eine funktionierende Konfiguration erreichen. Dazu muss die Liste der deaktivierten Credential Provider wiederhergestellt werden. Dies geschieht durch Löschen des Registry Eintrags/Schlüssels "ExcludedCredentialProviders" in der Registry unter dem Pfad "SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System".