Forensische Toolkits zur Rekonstruktion von Browser-Sessions

Daten-Archäologie

IT-Forensik

Der Leitfaden

»IT-Forensik«

des Bundesamts für Sicherheit in der Informationstechnik (BSI)

[1]

definiert IT-Forensik als

»die streng methodisch vorgenommene Datenanalyse auf Datenträgern und in Computernetzen zur Aufklärung von Vorfällen unter Einbeziehung der Möglichkeiten der strategischen Vorbereitung insbesondere aus der Sicht des Anlagenbetreibers eines IT-Systems.«

Bei der IT-Forensik wird bezüglich des Zeitpunktes der Untersuchung zwischen der Live-Forensik und der Post-mortem-Analyse unterschieden:

Die Live-Forensik findet vor dem erstmaligen Herunterfahren des betroffenen Systems nach Eintritt des Vorfalls statt. Dabei liegt der Fokus auf der Sicherung und Analyse flüchtiger Daten, wie dem Arbeitsspeicher, gestartete Prozesse und bestehende Netzverbindungen. Da es im Zuge der Datensicherung zu einer Veränderung dieser Daten kommt, sind jedoch die Analyseergebnisse anfechtbar.

Die Post-mortem-Analyse wiederum findet nach dem erstmaligen Herunterfahren des Systems statt. Dadurch gehen die flüchtigen Daten verloren, weswegen bei der Untersuchung des Datenträgers nicht-flüchtige Daten (umbenannte, gelöschte, versteckte oder verschlüsselte Dateien) im Vordergrund stehen.

Die schnellen Innovationszyklen machen es praktisch unmöglich, ein System gegen alle Schwachstellen abzusichern. Hatte ein Angriff Erfolg, ist es aber umso wichtiger, zumindest das Vorgehen der Kriminellen aufzuklären, um Beweise zu sichern oder um sich gegen eine Wiederholung zu wappnen.

Um zu untersuchen, was eine Post-mortem-Analyse (Kasten

»IT-Forensik«

) nach einem Angriff auf den Browser zu leisten vermag, gehen wir von folgender Beispielsituation aus: Ein Angestellter benutzt in der Mittagspause ohne Einwilligung den Rechner am benachbarten Arbeitsplatz seines Kollegen, um unter dessen Namen und auf dessen Kosten bei Amazon diverse Bücher zu bestellen. Um seine Tat zu verschleiern, fährt er den Rechner anschließend herunter. Was ließe sich dann noch nachweisen?

Auf diesem Szenario aufbauend definieren Forscher allgemeine und Szenario-spezifische Anforderungen an forensische Toolsammlungen, anhand derer sie später einschlägige Toolkits vergleichen.

Zu den allgemeinen Anforderungen an die Toolsammlungen zählt etwa eine Such- und Filterfunktion zur Eingrenzung der relevanten Daten. Zudem sollen die Forensik-Tools eine Möglichkeit zur Kombination von Daten bieten, wodurch sich Abläufe reproduzieren und Zusammenhänge zwischen verschiedenen Datenquellen erkennen lassen. Weitere Anforderungen betreffen die Protokollierung der Ein- und Ausgaben und die Möglichkeit, verschiedene Image-Dateitypen einzubinden.

Zu den Szenario-spezifischen Anforderungen gehört die Unterstützung beim Auffinden und Verarbeiten der Browser-Artefakte oder auch von ungewollten Änderungen an Diensten oder deren Konfiguration. Der Browser oder seine externen Komponenten könnten beispielsweise von Malware infiziert sein, der Angreifer könnte die Netzwerk-Konfiguration so geändert haben, dass der Benutzer ungewollt mit einem schädlichen Nameserver arbeitet, und so weiter.

Forensische Untersuchung

Bei der professionellen forensischen Untersuchung orientiert sich der Ermittler bei seinem Vorgehen an Modellen. Der vorliegende Artikel benutzt das Secure-Analyse-Present-Modell (siehe Kasten

»SAP-Modell«

).

SAP-Modell

Das Secure-Analyse-Present-Modell (SAP) ist ein simples Modell, das beschreibt, wie bei einer forensischen Untersuchung vorzugehen ist. Es richtet sich auf die Verfolgung von Straftaten aus. Die Secure-Phase dient der Identifizierung potenzieller Datenquellen, die anschließend korrekt und nach dem Vier-Augen-Prinzip gesichert werden. Dabei entseht eine forensische Duplikation.

Die Analyse-Phase besteht aus der Vorbereitung, Durchführung und Interpretation. Vorbereitend wird eine Kopie der Master-Kopie erstellt. Im Zuge der Durchführung wird nach relevanten Daten gesucht, die auf Zusammenhänge hin untersucht werden. Abschließend interpretiert man die Daten, indem man ihre Bedeutung für die Untersuchung kritisch bewertet. In der Present-Phase legt der Untersucher eine verständliche und vollständige Dokumentation an und präsentiert die Resultate zielgruppengerecht.

Mit den zum Vergleich anstehenden forensischen Toolsammlungen untersuchten die Autoren das Opfersystem, um die Browser-Sitzung zu rekonstruieren. In der Secure-Phase sicherten sie dabei zunächst die Festplatte mithilfe des Tools

»dcfldd«

, einer um forensische Features erweiterten Version des GNU-Tools

»dd«

. Die Integrität gewährleistete eine mit

»md5deep«

erzeugte Hashfunktion (die Integritätssicherung stand allerdings nicht im Mittelpunkt der Untersuchung. In der Praxis sollte man SHA den Vorzug geben).

Die Analyse erfolgte auf einer forensischen Workstation in einer virtuellen Umgebung (VMware vSphere ESXi). Verglichen wurden nur aktive Open-Source-Projekte, die zur Post-mortem-Analyse eines Windows-7-Systems geeignet sind. Ferner erfolgte die Auswahl anhand der Popularität der Toolsammlungen (siehe Tabelle 1 ). Die Untersucher achteten auch darauf, inwiefern die Standardinstallationen der Toolsammlungen für das gegebene Szenario geeignet waren. Der besseren Vergleichbarkeit wegen wurden keine zusätzlichen Pakete nachinstalliert.

|

Platz |

Name |

URL |

Aufrufe |

|---|---|---|---|

|

1 |

OSForensics |

8417 |

|

|

2 |

DFF |

524 |

|

|

3 |

Autopsy |

373 |

|

|

4 |

SIFT |

https://computer-forensics2.sans.org/community/siftkit/#overview |

328 |

|

5 |

Backtrack |

298 |

|

|

6 |

CAINE |

277 |

|

|

7 |

Paladin |

261 |

|

|

8 |

The SleuthKit |

195 |

Stellvertretend für alle Tools aus Tabelle 1 sollen hier OSForensics, Autopsy und CAINE betrachtet werden, die positiv hervorstachen.

OSForensics

OSForensics [3] ist ein Windows-Tool von PassMark Software zur Live-Forensik und Post-mortem-Analyse. Für diesen Vergleich wurde die Version 1.2 (Build 1003) untersucht. Mittlerweile ist die Version 2.0 erschienen. Die forensische Duplikation der originalen Festplatte wurde als zusätzliche virtuelle Festplatte im Read-Only-Modus eingebunden.

Daten können mittels Stichwortsuche, Sortierung nach Zeitstempel, Anzeige der letzten Aktivitäten, der Registry-Keys und der im Browser gespeicherten Zugangsdaten gefiltert werden. Dabei gibt es intern eine Datei-, Hex-, String- und Textansicht. Dateien lassen sich jedoch auch mit Hilfe externer Programme betrachten und können verlinkt werden.

Nach Abschluss der Untersuchung kann der Ermittler einen Fallbericht mit Fall-/Ermittlername, exportierten Dateien, Anhängen, Notizen, E-Mails und Verlinkungen mit oder ohne Javascript als HTML-Datei generieren. Zusätzlich ist eine Vorlage für das Protokollieren der forensischen Beweiskette vorhanden.

OSForensics lieferte verschiedene Szenario-spezifische Ergebnisse: Eine Stichwortsuche nach der E-Mail-Adresse des Opfers führte wie

Abbildung 1

zeigt zu

»F:\Users\Sandy\AppData\Local\Microsoft\Windows\TemporaryInternetFiles\Low\Content.IE5\BYO5TPM7\display[1].html«

. Öffnet man das File in einem Browser, erscheint die Kaufbestätigung von Amazon. Die Stichwortsuche nach dem Titel des gekauften Buches führte zum File

»Opfersystem:\Users\Sandy\AppData\Local\Microsoft\Windows\TemporaryInternetFiles\Low\Content.IE5\S6OU8I07\view-upsell[1].html«

, das den Amazon-Einkaufswagen darstellt.

Die Kategorie Bilder lieferte die in

Abbildung 2

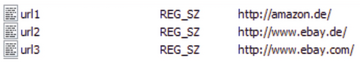

erkennbaren Treffer aus den Temporary Internet Files, die mit dem gekauften Artikel übereinstimmen. Der Registry-Eintrag unter dem Key

»Software\Microsoft\InternetExplorer\TypedURLs«

zeigt die letzten URL-Eingaben in die Adresszeile des IEs (

Abbildung 3

). Vollzogene Anmeldevorgänge konnten mithilfe des Website-Passwords-Moduls ohne Zugangsdaten eingesehen werden, da der Nutzer diese nicht im Browser gespeichert hat.

Dass man Registry-Dateien automatisch erkennen kann, ist eine Bereicherung für die forensische Untersuchung. Trotzdem ist Fachwissen nötig und eine manuelle Suche nach Daten durch den forensischen Ermittler unabdingbar.